Piratage d’un système informatique professionnel, que faire ?

piratage informatique Que faire en cas de piratage Qui contacter en cas de piratage informatique

L’intrusion dans un système informatique (serveur, réseau…) se définit comme l’accès illicite à ce système par un cybercriminel, ce qui peut entraîner le vol, voire la perte totale, des informations du système touché. Que faire en cas de piratage d’un système informatique ? Confiner les équipements concernés, préserver les preuves, identifier les origines de l’intrusion, déposer plainte, signaler à la CNIL…

- En quoi consiste le piratage d’un système informatique professionnel ?

- Comment assurer la protection de mon système informatique ?

- Victime du piratage d’un système informatique, que faire ?

- Plainte pour piratage informatique : que dit le code pénal ?

- Nos supports sur le piratage informatique professionnel

professionel spécialisé ?

1. En quoi consiste le piratage d’un système informatique professionnel ?

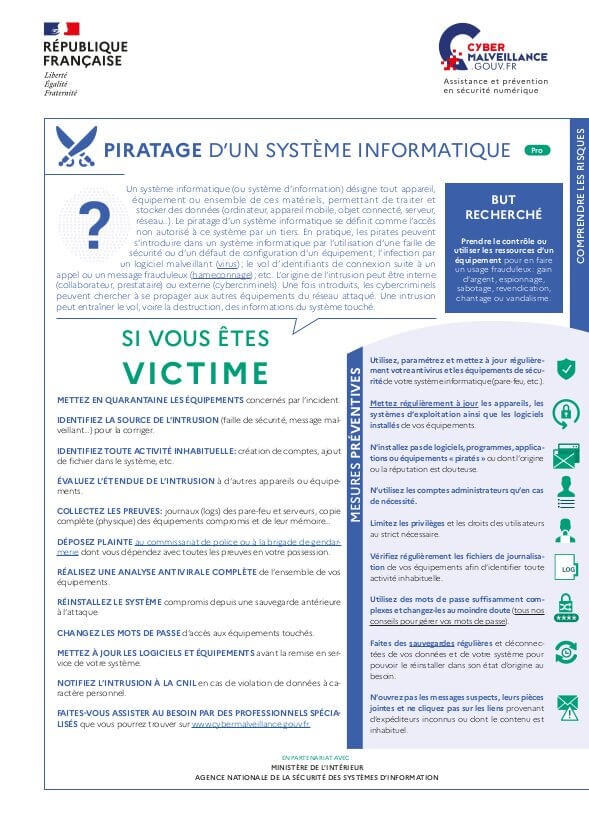

Un système informatique (ou système d’information) désigne tout appareil, équipement ou ensemble de ces matériels, permettant de traiter et stocker des données. L’intrusion dans un système informatique se définit comme l’accès non autorisé à ce système par un tiers. Cela peut concerner un ordinateur, un appareil mobile, un objet connecté, un serveur ou le réseau d’une organisation. En pratique, les pirates peuvent recourir à différentes méthodes pour s’introduire dans un système informatique comme l’utilisation d’une faille de sécurité ; la mauvaise configuration d’un logiciel ou d’un équipement ; l’infection par un logiciel malveillant (virus informatiques) ; la récupération d’identifiants de connexion par le biais d’un appel ou d’un message frauduleux (hameçonnage) ; etc.

L’origine de l’intrusion peut être interne (un collaborateur mécontent ou négligeant ou bien encore un prestataire) ou bien externe (cybercriminels). Par la suite, le cybercriminel peut chercher à se propager dans les autres équipements du réseau attaqué. Le piratage d’un système informatique peut donc être d’une grande gravité pour l’organisation qui en est victime puisqu’elle peut entraîner le vol, voire la perte totale, des informations du système touché.

But recherché

Le piratage d’un système informatique vise à prendre le contrôle ou utiliser les ressources d’un appareil ou d’un équipement pour en faire un usage frauduleux : gain d’argent, espionnage, sabotage, revendication, chantage ou vandalisme.

2. Comment assurer la protection de mon système informatique ?

sécuriser votre installation informatique ?

3. Victime du piratage d’un système informatique, que faire ?

- Confinez, déconnectez du réseau et mettez en quarantaine les postes ou équipements informatiques concernés par l’incident. Coupez tous les accès réseaux pour stopper l’incident. De même, écartez et conservez les supports informatiques concernés par l’incident (clefs USB, disques durs, CD, DVD, etc.).

- Identifiez les origines possibles de l’intrusion au niveau des équipements touchés par l’attaque et prenez les mesures nécessaires pour qu’elle ne puisse pas se reproduire. L’intrusion peut, par exemple, provenir du piratage d’un de vos comptes d’administration suite à un message d’hameçonnage ou d’identifiants de connexion trop faibles, ou encore, par l’utilisation d’un mot de passe par défaut qui n’aurait pas été changé. Elle peut également être la résultante de l’ouverture d’une pièce jointe, d’un clic sur un lien malveillant contenu dans un message (mail) ou bien encore de la navigation sur un site malveillant. Il peut également s’agir d’un logiciel ou d’un équipement non mis à jour d’une faille de sécurité qui aurait été utilisée par des cybercriminels. Cela peut également provenir d’une mauvaise configuration de l’équipement touché (port serveur non fermé ou peu sécurisé, mots de passe trop simples, etc.), etc. Enfin, si l’origine de l’intrusion est interne, identifiez les personnes ayant accès aux données et aux équipements concernés.

- Identifiez toute activité inhabituelle au sein de votre système informatique. Ces activités inhabituelles peuvent être de différentes natures : création de comptes administrateurs, ajout d’un fichier dans le système, lancement et/ou exécution de programmes ou de processus inconnus, existence d’une activité réseau inhabituelle ou inconnue, modification suspecte du registre Windows, etc.

- Évaluez et vérifiez l’étendue de l’intrusion à d’autres appareils ou équipements de votre système informatique. Par ailleurs, mesurez les dégâts causés et identifiez les éventuelles informations perdues ou compromises.

- Récupérez les fichiers de journalisation (logs) de vos pare-feux, des serveurs mandataires (proxys), des postes ou serveurs touchés qui seront des éléments d’investigation. Ces éléments peuvent permettre d’obtenir des « traces » du cybercriminel dans le cadre de l’analyse de l’attaque. Ils peuvent également constituer des preuves à valeur juridique en cas de procédures ultérieures.

- Réalisez une copie complète (copie physique) de la machine attaquée et de sa mémoire. Effectuez la même opération sur tous les équipements qui ont été touchés. Si vous n’êtes pas en mesure de réaliser une copie physique des équipements touchés, conserver leurs disques durs à disposition des enquêteurs car ils seront utiles pour leurs investigations.

- En parallèle de vos investigations techniques, déposez plainte au commissariat de police ou à la brigade de gendarmerie ou encore par écrit au procureur de la République du tribunal judiciaire dont vous dépendez. Tenez à disposition des enquêteurs tous les éléments de preuves techniques en votre possession. Il est important de garder à l’esprit que le dépôt de plainte doit intervenir avant la réinstallation des appareils touchés, de manière à conserver les preuves techniques de l’incident et pouvoir les fournir aux enquêteurs.

- Réalisez une analyse antivirale complète (scan) des équipements touchés avec votre antivirus afin de vérifier qu’ils ne sont pas confrontés à un virus informatique. Au préalable, n’oubliez pas de mettre à jour votre antivirus. Si votre antivirus a détecté des logiciels malveillants sur vos appareils, il vous proposera de les « mettre en quarantaine », c’est-à-dire de les empêcher d’agir, ou mieux, de les supprimer directement lorsque cela est possible. Redémarrez vos équipements après cette opération.

- Supprimez les fichiers malveillants installés par le cybercriminel si l’antivirus ne les a pas détectés et que vous en avez découvert, ainsi que les accès aux comptes impliqués dans l’incident.

- Réinstallez le système à partir de sauvegardes antérieures à l’incident et réputées saines.

- Changez au plus vite tous les mots de passe d’accès aux équipements suspectés touchés. Modifiez également tous les mots de passe des utilisateurs ayant accès au système et qui ont pu être compromis.

- Après la réinstallation de votre système et avant de le remettre en service, mettez à jour l’ensemble de vos logiciels et de vos équipements au plus vite pour sécuriser votre système informatique et éviter une nouvelle intrusion. Appliquer les mises à jour de sécurité est indispensable si le cybercriminel a utilisé une faille de sécurité connue.

- En cas de violation de données à caractère personnel et selon les risques pour les personnes dont les données ont été compromises, vous pourriez être dans l’obligation de notifier l’incident à la CNIL. Vous devrez notamment préciser :

– la nature de la violation,

– les catégories et le nombre approximatif de personnes concernées par la violation,

– les catégories et le nombre approximatif d’enregistrements de données à caractère personnel concernés,

– les conséquences probables de la violation de données,

– les mesures prises ou que vous envisagez de prendre pour éviter que cet incident se reproduise ou atténuer les éventuelles conséquences négatives. - Faites-vous assister au besoin par des professionnels qualifiés. Vous trouverez sur www.cybermalveillance.gouv.fr des professionnels en cybersécurité susceptibles de vous apporter leur assistance technique.

4. Plainte pour piratage informatique : que dit le code pénal ?

En fonction du cas d’espèce, les infractions suivantes peuvent être retenues :

• L’infraction d’atteinte à un système de traitement automatisé de données (STAD) peut être retenue. Les articles 323-1 à 323-7 du Code pénal disposent notamment que : « le fait d’accéder ou de se maintenir frauduleusement » dans un STAD, « la suppression ou la modification de données contenues dans le système« , « le fait […] d’extraire, de détenir, de reproduire, de transmettre […] les données qu’il contient » ou « l’altération du fonctionnement de ce système » sont passibles de trois à sept ans d’emprisonnement et de 100 000 à 300 000 euros d’amende.

• La tentative de ces infractions est punie des mêmes peines (article 323-7 du Code pénal).

5. Nos supports sur le piratage informatique professionnel

Le piratage d’un système informatique (professionnels)

Téléchargez notre fiche réflexe sur le piratage d’un système informatique (pro) au format PDF afin d’adopter les bonnes pratiques en matière de sécurisation numérique et savoir réagir si vous en êtes victime.

Publié le 26/06/2023PDF 157 KoTéléchargerLirePour informer et sensibiliser les publics sur les menaces numériques, Cybermalveillance.gouv.fr met à disposition divers contenus thématiques : des supports variés pour comprendre les cybermenaces et savoir comment y réagir, ainsi que des bonnes pratiques à adopter pour assurer votre cybersécurité.

> Consulter la liste de l’ensemble des ressources mises à disposition par le dispositif.

Autres Fiches réflexes

Piratage de compte, que faire ?

Le piratage de compte désigne la prise de contrôle par un individu malveillant d’un compte (messagerie, réseau social…) au détriment de son propriétaire légitime. Il peut avoir différentes conséquences comme l’usurpation d’identité, le vol de données bancaires…

Que faire en cas de phishing ou hameçonnage ?

Le phishing ou hameçonnage est une technique frauduleuse destinée à leurrer l’internaute pour l’inciter à communiquer des données personnelles et/ou bancaires en se faisant passer pour un tiers de confiance.

Comment faire face à l’arnaque au faux support technique ?

Votre appareil semble bloqué et on vous demande de rappeler d’urgence un numéro de support technique ? Il s’agit probablement d’une arnaque au faux support technique. Que faire dans ce cas ? Ne pas appeler le numéro, redémarrer votre appareil, faire opposition, déposer plainte…