Défiguration de site Internet, que faire ?

- Publié le 21/01/2020

- Mis à jour le 03/03/2025

- 8 minutes de lecture

La défiguration de site web est la modification par un pirate de l’apparence d’un site Internet. Que faire si vous êtes victime de cette attaque sur Internet ? Débrancher le serveur d’Internet, préserver les preuves, déposer plainte, identifier et corriger les failles de sécurité…

- Qu’est-ce qu’une défiguration de site Internet ?

- Comment se protéger contre cette attaque sur Internet ?

- Victime de défiguration, que faire ?

- Quelles infractions peuvent-être retenues contre les cybercriminels ?

- Nos supports sur la défiguration

Vous souhaitez vous faire aider par un

professionnel spécialisé ?

1. Qu’est-ce qu’une défiguration de site Internet ?

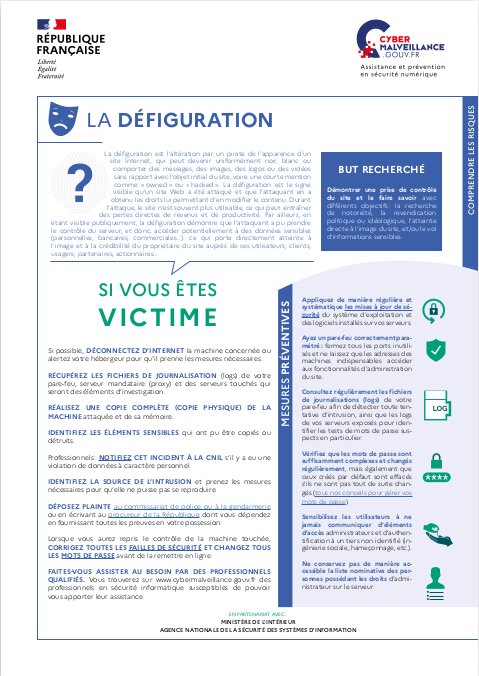

La défiguration de site web est l’altération par un pirate de l’apparence d’un site Internet, qui peut devenir uniformément noir, blanc ou comporter des messages, des images, des logos ou des vidéos sans rapport avec l’objet initial du site, voire une courte mention comme « owned » ou « hacked ».

La défiguration est le signe visible qu’un site Internet a été attaqué et que l’attaquant en a obtenu les droits lui permettant d’en modifier le contenu. Durant l’attaque, le site n’est souvent plus utilisable, ce qui peut entraîner des pertes directes de revenus et de productivité. Par ailleurs, en étant visible publiquement, la défiguration démontre que l’attaquant a pu prendre le contrôle du serveur, et donc, accéder potentiellement à des données sensibles (personnelles, bancaires, commerciales…) : ce qui porte directement atteinte à l’image et à la crédibilité du propriétaire du site auprès de ses utilisateurs, clients, usagers, partenaires, actionnaires…

But recherché :

Démontrer une prise de contrôle du site et le faire savoir avec différents objectifs : la recherche de notoriété, la revendication politique ou idéologique, l’atteinte directe à l’image du site, et/ou le vol d’informations sensibles.

2. Comment se protéger contre cette attaque sur Internet ?

Vous êtes un professionnel et souhaitez

sécuriser votre organisation ?

3. Victime de défiguration, que faire ?

- Débranchez si possible d’Internet la machine touchée. Pour cela, débranchez le câble réseau Ethernet de votre ordinateur ou de votre serveur, ou bien désactivez la connexion Wi-Fi de votre appareil.

2. Conservez les preuves : en cas d’intention de dépôt de plainte, essayez de récupérer ou de faire récupérer par un professionnel les preuves disponibles (fichiers de journalisation (logs) de votre pare-feu, serveur mandataire (proxy) et des serveurs touchés et tenez-les à disposition des enquêteurs. Photographiez au besoin votre écran. Conservez-la ou les machines touchées. Ces éléments peuvent permettre d’obtenir des « traces » du cybercriminel dans le cadre de l’analyse de l’attaque. Ils peuvent également constituer des preuves à valeur juridique en cas de procédures ultérieures.

3. Réalisez une copie complète (copie physique) de la machine attaquée et de sa mémoire. Effectuez la même opération sur tous les équipements qui ont été touchés. Si vous n’êtes pas en mesure de réaliser une copie physique des équipements touchés, conserver leurs disques durs à disposition des enquêteurs car ils seront utiles pour leurs investigations.

4. Identifiez les éléments sensibles : tentez d’identifier ou de faire identifier tous les éléments sensibles (bases de données, etc.) qui ont pu être copiés ou détruits. Si le serveur touché contenait des données personnelles et que l’incident entraîne une violation de données personnelles pouvant constituer un risque au regard de la vie privée des personnes concernées, vous devrez notifier l’incident à la CNIL. La CNIL considère comme une violation de données personnelles un cas de défiguration qui entraînerait une fuite, une altération et/ou une indisponibilité des données.

5. Identifiez ou faites identifier le vecteur qui a permis de prendre le contrôle de la machine : il s’agit de déterminer précisément comment et par quel moyen l’attaquant a pu prendre le contrôle de la machine ciblée. Les cas les plus fréquemment rencontrés sont : l’utilisation par le cybercriminel d’un mot de passe d’administration trop simple ou par défaut qui n’aurait pas été changé, un défaut de configuration du site qui a permis de s’y introduire, l’utilisation d’une faille de sécurité souvent connue et non corrigée, etc.

6. Déposez plainte au commissariat de police ou à la brigade de gendarmerie ou encore par écrit au procureur de la République du tribunal judiciaire dont vous dépendez en fournissant toutes les preuves en votre possession.

7. Corrigez les failles de sécurité et changez tous les mots de passe : lorsque vous aurez repris le contrôle de la machine touchée, corrigez toutes les failles de sécurité (tous nos conseils pour gérer au mieux vos mises à jour) et changez tous les mots de passe (tous nos conseils pour gérer au mieux vos mots de passe) avant de la remettre en ligne pour éviter que les individus malveillants ne parviennent de nouveau à en prendre le contrôle.

8. Contactez votre hébergeur : si votre site Internet défiguré est hébergé chez un hébergeur, contactez-le pour qu’il prenne les mesures nécessaires à la résolution de l’incident.

9. Faites-vous assister au besoin par des professionnels qualifiés. Vous trouverez sur www.cybermalveillance.gouv.fr/diagnostic des professionnels en cybersécurité susceptibles de pouvoir vous apporter leur assistance.

Vous souhaitez vous faire aider par un

professionnel spécialisé ?

Témoignage d’une victime de défiguration de site

« J’ai reçu un message de mon hébergeur qui me signalait que plusieurs sites Internet que j’avais créés et dont j’assurais la gestion pour mes clients avaient été « défigurés ». Dans un premier temps je n’ai pas bien compris ce que ça voulait dire. C’est en allant consulter les sites que j’ai constaté que leur page d’accueil avait été modifiée par des pirates qui y avaient affiché des messages déplacés. Je n’arrivais pas trop à comprendre comment ils avaient pu faire. Pendant que j’essayais de trouver une solution, mes clients, des collectivités, des artisans et professions libérales m’appelaient pour se plaindre de la situation. Je n’avais pas fait les mises à jour de ces sites depuis pas mal de temps. J’ai fait les mises à jour et restauré les sauvegardes pour rétablir la situation. J’ai quand même perdu des clients suite à cet incident. »

4. Quelles infractions peuvent-être retenues contre les cybercriminels ?

En fonction du cas d’espèce, les infractions suivantes peuvent être retenues :

L’incrimination principale qui peut être retenue ici est celle de l’entrave à un système de traitement automatisé de données (STAD ou système d’information).

Les articles 323-1 à 323-7 du Code pénal disposent que sont passibles de trois à sept ans d’emprisonnement et de 100 000 à 300 000 euros d’amende :

• « le fait d’accéder ou de se maintenir, frauduleusement » dans un système de traitement automatisé de données (par exemple en utilisant le mot de passe d’un tiers ou en exploitant sciemment une faille de sécurité) ;

• « le fait d’introduire frauduleusement des données » dans un système de traitement automatisé de données. Ce texte peut s’appliquer dans le cadre de la défiguration de site. La défiguration désigne la modification non sollicitée de la présentation d’un site Internet, à la suite d’un piratage du site ;

• Le fait « d’extraire, de détenir, de reproduire, de transmettre, de supprimer ou de modifier frauduleusement les données » d’un système de traitement automatisé de données. La copie frauduleuse de données (souvent improprement qualifiée de « vol » de données) pourra être donc sanctionnée sur ce fondement ;

• « le fait d’entraver ou de fausser le fonctionnement d’un système de traitement automatisé de données ».

Les tentatives de ces infractions sont punies des mêmes peines (article 323-7 du Code pénal).

5. Nos supports sur la défiguration

La défiguration

Téléchargez notre fiche réflexe sur la défiguration au format PDF afin d’adopter les bonnes pratiques en matière de sécurisation numérique et savoir réagir si vous en êtes victime.

Publié le 26/06/2023PDF 151 KoTéléchargerLirePour informer et sensibiliser les publics sur les menaces numériques, Cybermalveillance.gouv.fr met à disposition divers contenus thématiques : des supports variés pour comprendre les cybermenaces et savoir comment y réagir, ainsi que des bonnes pratiques à adopter pour assurer votre cybersécurité.

> Consulter la liste de l’ensemble des ressources mises à disposition par le dispositif.

Victime d’une cybermalveillance ?