Piratage d’un système informatique de particulier, que faire ?

- Publié le 21/04/2022

- Mis à jour le 04/02/2026

- 7 minutes de lecture

L’intrusion dans un système informatique (ordinateur, serveur ou réseau domestique, objet connecté…) se définit comme l’accès illicite à ce système par un cybercriminel, ce qui peut entraîner le vol, voire la perte totale, des informations du système touché. Que faire en cas de piratage d’un système informatique ? Confiner les équipements concernés, préserver les preuves, identifier les origines de l’intrusion, déposer plainte, réaliser une analyse antivirale complète…

- En quoi consiste le piratage d’un système informatique ?

- Comment assurer la protection de mon système informatique ?

- Victime du piratage d’un système informatique, que faire ?

- Plainte pour piratage informatique : que dit le code pénal ?

- Nos supports sur le piratage informatique

Vous souhaitez vous faire aider par un

professionnel spécialisé ?

1. En quoi consiste le piratage d’un système informatique ?

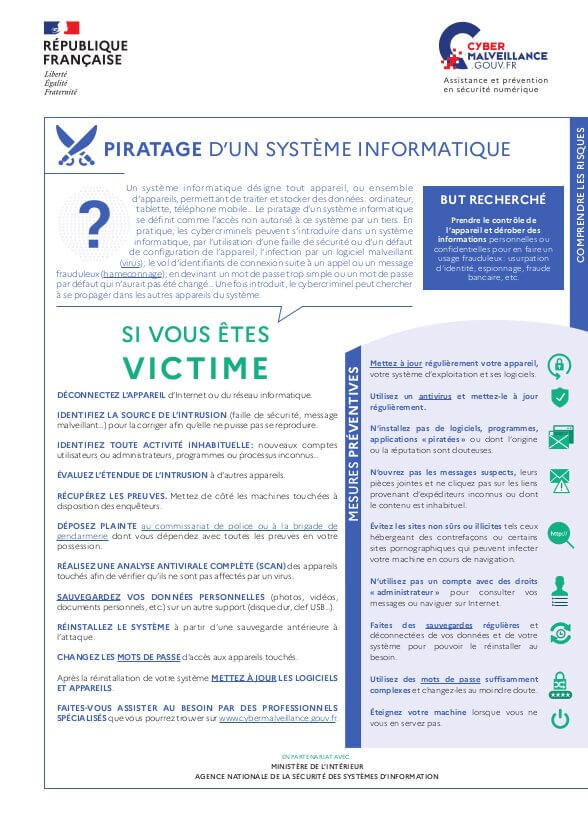

Un système informatique désigne tout appareil, ou ensemble d’appareils, permettant de traiter et stocker des données : ordinateur, tablette, téléphone mobile, objet connecté, serveur ou réseau domestique… Le piratage d’un système informatique se définit comme l’accès non autorisé à ce système. En pratique, les cybercriminels peuvent s’introduire dans un système informatique par l’utilisation d’une faille de sécurité ou d’un défaut de configuration de l’appareil ; l’infection par un logiciel malveillant (virus) ; le vol d’identifiants de connexion suite à un appel ou un message frauduleux (hameçonnage) ; en devinant un mot de passe trop simple ou un mot de passe par défaut qui n’aurait pas été changé, etc. Une fois introduit, le cybercriminel peut chercher à se propager dans les autres appareils du système.

But recherché

Prendre le contrôle de l’appareil, dérober des informations personnelles ou confidentielles, pour en faire un usage frauduleux (usurpation d’identité, espionnage, fraude bancaire, etc.).

2. Comment assurer la protection de mon système informatique ?

3. Victime du piratage d’un système informatique, que faire ?

- Déconnectez l’appareil d’Internet ou du réseau informatique afin de couper la communication de l’appareil compromis avec les pirates et limiter la propagation de l’attaque. Pour cela, débranchez le câble réseau (Ethernet) ou désactivez la connexion Wi-Fi et/ou Bluetooth de votre appareil ou les connexions de données s’il s’agit d’un appareil mobile (téléphone, tablette).

- Identifiez la source de l’intrusion (faille de sécurité, message malveillant…) et prenez les mesures nécessaires pour qu’elle ne puisse pas se reproduire. L’intrusion peut, par exemple, provenir du piratage d’un de vos comptes suite à un message d’hameçonnage, d’identifiants de connexion trop faibles, de l’utilisation d’un mot de passe par défaut qui n’aurait pas été changé, de l’ouverture d’une pièce jointe ou d’un clic sur un lien malveillant contenu dans un message (mail), ou bien encore en naviguant sur un site malveillant. Il peut également s’agir d’un logiciel ou d’un appareil non mis à jour d’une faille de sécurité qui aurait été utilisée par des cybercriminels ou bien parce qu’ils ont été mal configurés.

- Identifiez toute activité inhabituelle : création de nouveaux comptes utilisateurs ou administrateurs, lancement de programmes ou processus inconnus, perte de données, etc.

- Évaluez l’étendue de l’intrusion à d’autres appareils de votre système informatique.

- Essayez de récupérer ou de faire récupérer par un professionnel les preuves. Mettez de côté / Isolez le ou les appareils touchés et tenez à disposition des enquêteurs toutes les preuves en votre possession.

- Déposez plainte au commissariat de police ou à la brigade de gendarmerie dont vous dépendez, avec toutes les preuves en votre possession. Vous pouvez être accompagné gratuitement dans cette démarche par une association de France Victimes au 116 006 (appel et service gratuits), numéro d’aide aux victimes du ministère de la Justice. Service ouvert 7 jours sur 7 de 9h à 19h.

Tenez à disposition des enquêteurs tous les éléments de preuves techniques en votre possession. Il est important de garder à l’esprit que le dépôt de plainte doit intervenir avant la réinstallation des appareils touchés, de manière à conserver les preuves techniques de l’incident et pouvoir les fournir aux enquêteurs. - Réalisez une analyse antivirale complète (scan) des appareils touchés afin de vérifier qu’ils ne sont pas affectés par un virus. Au préalable, n’oubliez pas de mettre à jour votre antivirus. Si votre antivirus a détecté des logiciels malveillants sur votre appareil, il vous proposera de les « mettre en quarantaine », c’est-à-dire de les empêcher d’agir, ou, mieux, de les supprimer directement lorsque cela est possible. Redémarrez votre appareil après cette opération.

- Avant la réinstallation de votre appareil, effectuez une sauvegarde de vos données personnelles (photos, vidéos, documents personnels, etc.) sur un autre support (disque dur, clef USB, DVD, etc.).

- Réinstallez le système à partir d’une sauvegarde antérieure à l’attaque.

- Changez au plus vite tous les mots de passe d’accès aux appareils touchés (tous nos conseils pour gérer vos mots de passe).

- Après la réinstallation de votre système, mettez à jour sans tarder l’ensemble de vos logiciels et appareils pour éviter une nouvelle intrusion.

- Faites-vous assister au besoin par des professionnels qualifiés.

Vous trouverez sur www.cybermalveillance.gouv.fr des professionnels en sécurité informatique susceptibles de vous apporter leur assistance technique.

Vous souhaitez vous faire aider par un

professionnel spécialisé ?

4. Plainte pour piratage informatique : que dit le code pénal ?

En fonction du cas d’espèce, les infractions suivantes peuvent être retenues :

• L’infraction d’atteinte à un système de traitement automatisé de données (STAD) peut être retenue. Les articles 323-1 à 323-7 du Code pénal disposent notamment que : « le fait d’accéder ou de se maintenir frauduleusement » dans un STAD, « la suppression ou la modification de données contenues dans le système« , « le fait […] d’extraire, de détenir, de reproduire, de transmettre […] les données qu’il contient » ou « l’altération du fonctionnement de ce système » sont passibles de trois à cinq ans d’emprisonnement et de 100 000 à 150 000 euros d’amende.

5. Nos supports sur le piratage informatique

Le piratage d’un système informatique (particuliers)

Téléchargez notre fiche réflexe sur le piratage d’un système informatique (part) au format PDF afin d’adopter les bonnes pratiques en matière de sécurisation numérique et savoir réagir si vous en êtes victime.

Publié le 26/06/2023PDF 154 KoTéléchargerLireArticle en lien avec cette page :

> Quels sont les différents types de piratage informatique ?

Pour informer et sensibiliser les publics sur les menaces numériques, Cybermalveillance.gouv.fr met à disposition divers contenus thématiques : des supports variés pour comprendre les cybermenaces et savoir comment y réagir, ainsi que des bonnes pratiques à adopter pour assurer votre sécurité numérique.

> Consulter la liste de l’ensemble des ressources mises à disposition par le dispositif.

Victime d’une cybermalveillance ?